DKnife AitM Framework von China-nexus Bedrohungsakteuren

Cybersecurity-Forscher haben ein neues Framework namens DKnife identifiziert, das von Bedrohungsakteuren mit Verbindungen zu China betrieben wird. Dieses Framework ist seit mindestens 2019 aktiv und zielt auf Router und Edge-Geräte ab, um Datenverkehr umzuleiten und Malware zu verbreiten.

DKnife besteht aus sieben Linux-basierten Implantaten, die für die Durchführung von tiefen Paketinspektionen konzipiert sind. Diese Implantate ermöglichen es den Angreifern, den Netzwerkverkehr zu manipulieren und schadhafte Software über die betroffenen Geräte zu liefern.

Die Hauptziele des DKnife-Frameworks scheinen spezifische Router-Modelle und andere Netzwerkgeräte zu sein, die in verschiedenen Organisationen weltweit eingesetzt werden. Die Bedrohungsakteure nutzen diese Schwachstellen, um unbefugten Zugriff auf Netzwerke zu erlangen und sensible Daten zu stehlen.

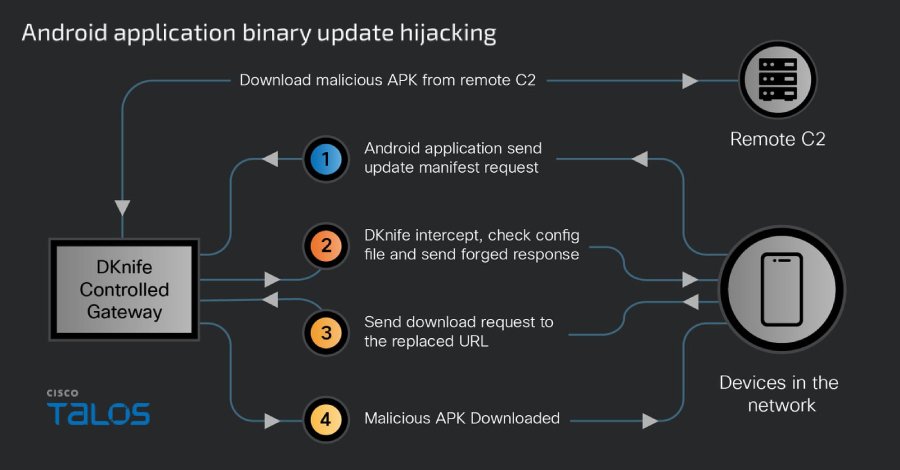

Die Forscher haben festgestellt, dass die Implantate in der Lage sind, Traffic-Hijacking durchzuführen, was bedeutet, dass sie den Datenverkehr zwischen Nutzern und dem Internet umleiten können. Dies kann zu einer Vielzahl von Angriffen führen, einschließlich Phishing und der Verbreitung von Malware.

Die Entdeckung des DKnife-Frameworks wirft Fragen zur Sicherheit von Netzwerkgeräten auf, insbesondere in einer Zeit, in der viele Unternehmen auf Cloud-Dienste und Remote-Arbeit angewiesen sind. Die Forscher empfehlen, dass Unternehmen ihre Netzwerksicherheit überprüfen und sicherstellen, dass ihre Geräte auf dem neuesten Stand sind.

Die Bedrohung durch DKnife ist nicht isoliert, sondern Teil eines größeren Trends, bei dem staatlich unterstützte Akteure zunehmend komplexe und raffinierte Techniken einsetzen, um in Netzwerke einzudringen. Die Verwendung von AitM-Techniken (Adversary-in-the-Middle) ist besonders besorgniserregend, da sie es Angreifern ermöglicht, sich unbemerkt zwischen Nutzer und Ziel zu schalten.

Die Forscher haben auch darauf hingewiesen, dass die Implantate von DKnife in der Lage sind, Netzwerkprotokolle zu manipulieren, was die Erkennung durch herkömmliche Sicherheitslösungen erschwert. Dies stellt eine erhebliche Herausforderung für IT-Sicherheitsteams dar, die versuchen, solche Bedrohungen zu identifizieren und zu neutralisieren.

Die Entdeckung des DKnife-Frameworks ist ein weiterer Beweis für die Notwendigkeit, die Sicherheitspraktiken in Unternehmen zu verbessern. Die Forscher empfehlen, dass Organisationen regelmäßige Sicherheitsüberprüfungen durchführen und Schulungen für Mitarbeiter anbieten, um das Bewusstsein für Cyber-Bedrohungen zu schärfen.

Die genaue Anzahl der betroffenen Geräte und Netzwerke ist derzeit unbekannt, jedoch wird geschätzt, dass die Auswirkungen von DKnife weitreichend sein könnten. Die Forscher arbeiten daran, weitere Informationen über die spezifischen Ziele und die Funktionsweise des Frameworks zu sammeln.

Die Sicherheitslücke, die durch DKnife ausgenutzt wird, könnte potenziell Millionen von Nutzern betreffen, da viele Unternehmen auf ähnliche Router-Modelle angewiesen sind. Die Forscher haben bereits mehrere bekannte Modelle identifiziert, die anfällig für diese Angriffe sind.

Die Entdeckung von DKnife hat auch die Aufmerksamkeit von Regierungsbehörden auf sich gezogen, die sich mit der nationalen Sicherheit und der Cyberabwehr befassen. Es wird erwartet, dass weitere Untersuchungen und Maßnahmen ergriffen werden, um die Bedrohung durch solche staatlich unterstützten Akteure zu bekämpfen.

Die Forscher haben die Sicherheitsgemeinschaft aufgefordert, wachsam zu bleiben und neue Technologien zu entwickeln, um solche Bedrohungen zu erkennen und zu verhindern. Die Entwicklung von effektiven Abwehrmechanismen gegen AitM-Angriffe ist von entscheidender Bedeutung, um die Integrität von Netzwerken zu schützen.

Die genaue technische Funktionsweise der Implantate von DKnife wird weiterhin untersucht, um die Angriffsvektoren besser zu verstehen. Die Forscher haben bereits einige der verwendeten Techniken dokumentiert, die es den Angreifern ermöglichen, sich unbemerkt in Netzwerke einzuschleusen.

Die Sicherheitslücke, die durch DKnife ausgenutzt wird, könnte als CVE-2026-XXXX klassifiziert werden, sobald weitere Details verfügbar sind. Die Forscher arbeiten daran, diese Informationen zu verifizieren und die Sicherheitsgemeinschaft über die neuesten Entwicklungen zu informieren.

Die Bedrohung durch DKnife ist ein Beispiel für die sich ständig weiterentwickelnde Landschaft der Cyber-Bedrohungen, die Unternehmen und Organisationen weltweit vor Herausforderungen stellt. Die Notwendigkeit, proaktive Sicherheitsmaßnahmen zu ergreifen, wird immer dringlicher.

Die Forscher haben bereits erste Schritte unternommen, um die betroffenen Geräte zu identifizieren und Empfehlungen zur Behebung der Sicherheitslücken auszusprechen. Die Sicherheitsgemeinschaft wird aufgefordert, eng zusammenzuarbeiten, um die Bedrohung durch DKnife zu bekämpfen.

Die Entdeckung des DKnife-Frameworks hat auch die Diskussion über die Verantwortung von Herstellern von Netzwerkgeräten neu entfacht. Es wird erwartet, dass Hersteller ihre Sicherheitspraktiken überdenken und sicherstellen, dass ihre Produkte gegen solche Angriffe geschützt sind.

Die Forscher haben betont, dass die Zusammenarbeit zwischen der Industrie und der Regierung entscheidend ist, um die Bedrohung durch staatlich unterstützte Cyberangriffe zu bekämpfen. Die Entwicklung von Standards und Best Practices könnte dazu beitragen, die Sicherheit von Netzwerken zu erhöhen.

💬 Kommentare (0)

Noch keine Kommentare. Schreiben Sie den ersten!